Durante la navigazione online, potreste aver notato che alcuni siti web visualizzano un piccolo lucchetto sul lato sinistro della barra degli indirizzi, a indicare che il contenuto è sicuro e che la connessione tra il browser e il sito web è crittografata per prevenire un attacco Man-in-the-Middle (MiTM).

Che cos'è un attacco Man-in-the-Middle (MiTM)?

Quando si tenta di accedere a una pagina web, le informazioni viaggiano dal server al computer dell'utente attraverso una super-strada di cavi, router e interruttori informatici che si estendono su Internet in tutto il mondo. Come i rapinatori di autostrade di un tempo, gli aggressori moderni sanno che siete vulnerabili a ogni "incrocio". In questi punti i vostri dati possono essere intercettati, letti e persino alterati. Un attacco man-in-the-middle è una procedura che consente a un aggressore di interporsi tra voi e il computer con cui state comunicando per leggere la conversazione o alterarla. Questa procedura era estremamente comune prima del passaggio massiccio a HTTP-Secure e lo è ancora oggi, anche se un po' più complicata da realizzare.

Dopo aver preso di mira i PC per anni, gli onnipresenti attacchi man-in-the-middle si sono spostati sui cellulari. Non riuscendo a valutare l'impatto di questi attacchi, i consumatori collegano i loro telefoni alle reti pubbliche per rimanere connessi, soprattutto quando sono in vacanza.

La minaccia maggiore deriva dalla lentezza del tasso di rilevamento. Gli utenti non riescono sempre a capire se la rete su cui si trovano è legittima o se qualcuno sta ascoltando il traffico, sia che si tratti dell'aeroporto, dell'hotel o del bar in fondo alla strada. La nostra dipendenza da Internet ci spinge inoltre a utilizzare lo stesso dispositivo sia per lavoro che per piacere, esponendoci automaticamente ai rischi. Gli utenti finali sono la principale minaccia per le aziende. Una volta connessi a una rete inaffidabile, le credenziali o le e-mail potrebbero trapelare.

Esempi

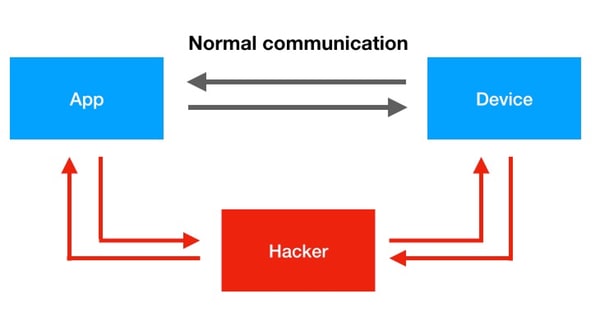

Quando due parti iniziano una conversazione, in genere stabiliscono una connessione e si scambiano le cosiddette chiavi pubbliche, utilizzate per crittografare le conversazioni prima che vengano inviate attraverso i fili. Immaginiamo che Alice e Bob chattino sul web. Quando Alice si rivolge a Bob, invia la sua chiave pubblica. Bob cripterà tutti i messaggi per Alice con la sua chiave pubblica. Bob a sua volta invia ad Alice la sua chiave pubblica. Quando Alice riceve il messaggio cifrato da Bob, lo decifra con la sua chiave privata e lo legge. Ora immaginiamo una terza persona tra Alice e Bob. Il suo nome è Peter. Peter intercetta la chiave pubblica di Alice mentre viaggia verso Bob e la sostituisce con la propria chiave pubblica. Anche lui intercetta la chiave pubblica di Bob e la sostituisce con la propria mentre viaggia verso Alice. Ora sia Alice che Bob criptano le informazioni con la chiave pubblica di Peter e Peter può decifrarle con la propria chiave privata. Dopo la decrittazione, legge il messaggio, forse lo altera, quindi lo cripta con la chiave pubblica di Alice intercettata nella prima fase e lo inoltra ad Alice. In questo modo proxy tutte le comunicazioni da e verso Bob o Alice e nessuno dei due sa che sta origliando.

Le reti Wi-Fi non protette non sono l'unico punto di accesso che un hacker può utilizzare per lanciare un attacco man-in-the-middle. Ogni volta che andate online e utilizzate un servizio proxy per rendere anonimo il vostro indirizzo IP o per aggirare le restrizioni sul posto di lavoro, ricordate che il server proxy agisce normalmente come un uomo nel mezzo.

Le vostre visite alle pagine e le vostre attività online, come trasferimenti di file, transazioni finanziarie o e-mail, possono essere catturate dai criminali informatici attraverso un server proxy ostile. State esponendo tutte le vostre informazioni a terzi.

I server VPN devono salvaguardare la vostra infrastruttura mantenendo la connessione crittografata. I server VPN compromessi o disonesti potrebbero consentire a terzi di rubare i vostri dati e, peggio ancora, potrebbero reindirizzare il vostro traffico e utilizzare la vostra connessione a Internet per scopi illegali. In assenza di una connessione sicura, quando ci si accorge di aver installato un programma dannoso potrebbe essere troppo tardi.

Prevenzione degli attacchi MiTM

Se non siete esperti di tecnologia, non potete fare molto. Gli attacchi Man-in-the-middle sono molto difficili da rilevare, quindi prevenire è meglio che curare.

Se siete in vacanza e il vostro telefono si connette automaticamente a una rete, potreste essere vittime di un attacco MitM. Se vi viene chiesto di installare un'applicazione VPN o di accettare un certificato digitale, siete sulla buona strada per un attacco man-in-the-middle. Il modo più semplice per identificare gli attacchi man-in-the-middle è verificare se il certificato SSL è stato rilasciato per l'entità che si prevede di visitare. Idealmente, dovrebbe essere stato emesso da un'autorità di certificazione legittima e affidabile. Se il browser contesta la validità o la legittimità di un certificato, chiudete immediatamente la pagina e chiedete aiuto prima di inserire le credenziali. È possibile verificare il certificato SSL guardando nell'angolo in alto a sinistra del browser per assicurarsi che la dicitura HTTPS sia verde. Ciò significa che la connessione è crittografata e i dati sono nascosti.

Poiché non c'è modo di rilevare correttamente questi attacchi, è meglio giocare sul sicuro fin dall'inizio:

- Assicurarsi che le connessioni siano HTTPS e non HTTP.

- Verificate che il certificato SSL non sia scaduto e che sia stato rilasciato da un fornitore affidabile.

- Evitate le VPN e i proxy gratuiti.

- Cambiare regolarmente le password e non riutilizzarle.

- Non collegatevi a reti pubbliche sospette, diffidate anche del Wi-Fi degli hotel e non installate o scaricate mai nulla.

- Utilizzate una soluzione di sicurezza in grado di analizzare le connessioni HTTPS.

- Se non c'è alternativa e dovete connettervi a una rete di questo tipo, evitate di effettuare pagamenti e di accedere agli account dei social media o alle caselle di posta elettronica.

Ora che vi abbiamo fatto venire i brividi, guardiamo il lato positivo del man-in-the-middle. Non tutti i MiTM sono negativi. Queste tecniche possono essere utilizzate per la vostra sicurezza. Poiché sempre più siti web dannosi e malware passano alla comunicazione sicura HTTPS per esfiltrare i dati e assicurarsi che la vostra soluzione di sicurezza non possa intercettare il traffico illecito, alcune soluzioni di sicurezza utilizzano i proxy SSL, moduli che decifrano il traffico SSL/TLS, lo ispezionano alla ricerca di malware, quindi lo ricifrano e lo inoltrano alla destinazione. Anche alcune soluzioni di controllo parentale seguono questa strada per assicurarsi che le conversazioni criptate di vostro figlio non contengano qualcosa di cui preoccuparsi.